端点安全软件是否应视为关键基础设施?

重点总结

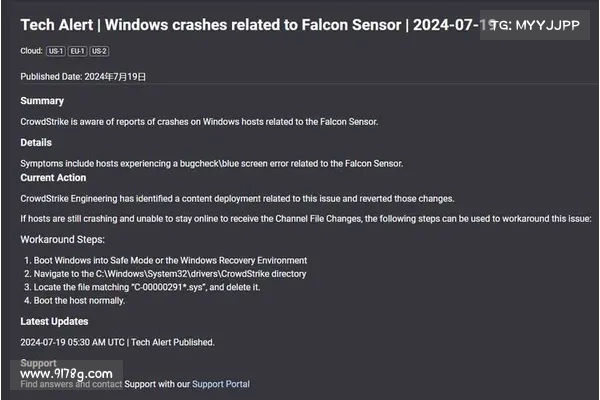

当前情况下,端点安全软件,包括杀毒软件和端点检测与响应EDR软件,实际上应被视为关键基础设施。众多软件在大规模部署的同时也为系统故障埋下了隐患。在网络安全方面,我们需要从以往的注重防御转向更重视软件的安全性。建议通过立法要求供应商遵循网络安全规则,以确保关键基础设施的安全性。在当今时代,端点安全软件应该被视为关键基础设施。尽管如今我们常常认为关键基础设施主要与国家的运行息息相关,但最近的 CrowdStrike 故障 事件提醒我们,我们日常工作中需要的软件不仅要稳定,还不能对其他系统造成破坏。

多年前,我曾作为 国家基础设施顾问委员会交叉部门依赖工作组 的成员,研究不同关键基础设施行业之间的相互依赖。当时,NIAC担忧“企业对互联网依赖的认知不足,而关键基础设施模型的设计主要集中于故障,未能正确反映出通过蠕虫和病毒进行的破坏性攻击。”

如今最广泛的“感染”源于那些合法的软件,它们在许多系统中以近乎普及的方式被部署。尽管这些软件可能并不会在短期内对企业造成直接影响,但一旦这些系统出现问题,可能导致一系列灾难性故障。

天行加速器节点单单在一台机器上部署杀毒软件或其现代继任者EDR,并不能使该软件变得关键。然而,随着其逐渐普及,一旦出现故障,其对其他系统的影响可比作关键基础设施。因此,我们都目睹了上周五导致一系列关键基础设施瘫痪的那些报告包括医院、911服务以及航空公司。对此我深感庆幸,能在自己家中有着正常的网络而写下这些。

尽管我犹豫地使用“关键基础设施”这一词汇,因为这一称号带来了大量的监管和合规责任,有时会带来好处,但通常会造成不必要的负担。在水、电、医疗和交通等自然或监管垄断行业中,这些负担往往直接转嫁给消费者。而在竞争市场中,关键基础设施的负担可能会抑制竞争,既可能会对大公司造成负担,也可能会为新兴企业制造障碍。

无论如何,是时候承认端点安全软件已成为关键基础设施。那么这到底意味着什么?

由于 Loper Bright 的裁决推翻了对联邦机构的监管案件的Chevron条款,考虑将最终用户软件视为关键基础设施已变得极具挑战。不过,在上周五的故障事件之后,国会应采取行动,利用最初在HIPAA中使用的商业伙伴协议的模式,要求部署软件到关键基础设施的供应商进行规范,遵循网络安全规则,以确保我们所有关键基础设施的安全。

我们常常过于关注网络安全规则,从 ISO 27002 到 NIST网络安全框架,努力确保软件系统不会受到攻击。但我们应当上升一个层次,更加重视软件的安全性确保大规模分发和管理的软件是可靠的,并不会导致我们的航空公司、911和医院系统再度瘫痪。

网络安全应设置为一套要求,侧重复杂系统的安全性,可能基于麻省理工学院教授Nancy Leveson的STPA/STAMP方法:企业需要记录他们应对的不可接受损失,识别使这些损失成为可能的危险,并报告他们已经实施的控制措施来降低这些危险的风险。其中一些危险在多个软件行业中可能是相当标准化的,我们应期望某种合规性报告的重用,而复杂系统的安全性方法不仅可以提升我们对软件的信心,亦能够帮助改善我们关键基础设施的软件安全现状。

我并不倾向于呼吁增加更多的